تصویری: کدام روش های امنیتی بی سیم از رمزگذاری TKIP استفاده می کند؟

2024 نویسنده: Lynn Donovan | [email protected]. آخرین اصلاح شده: 2023-12-15 23:46

برای ارائه بیشتر طراحی شده است رمزگذاری امن از WLAN اصلی ضعیف Wired Equivalent Privacy (WEP) که به شدت ضعیف است امنیت پروتکل TKIP هست روش رمزگذاری در Wi-Fi Protected Access (WPA) استفاده می شود که جایگزین WEP در محصولات WLAN شد.

به همین ترتیب، کدام حالت امنیتی Wi Fi از TKIP استفاده می کند؟

TKIP و AES دو نوع مختلف رمزگذاری هستند که می توانند توسط a استفاده شوند Wi - فی شبکه. TKIP در واقع یک پروتکل رمزگذاری قدیمی است که با WPA برای جایگزینی رمزگذاری بسیار ناامن WEP در آن زمان معرفی شده است.

به طور مشابه، کدام روش رمزگذاری بی سیم امن ترین است؟ WPA2

به همین ترتیب، انواع دیگر امنیت رمزگذاری بی سیم چیست؟

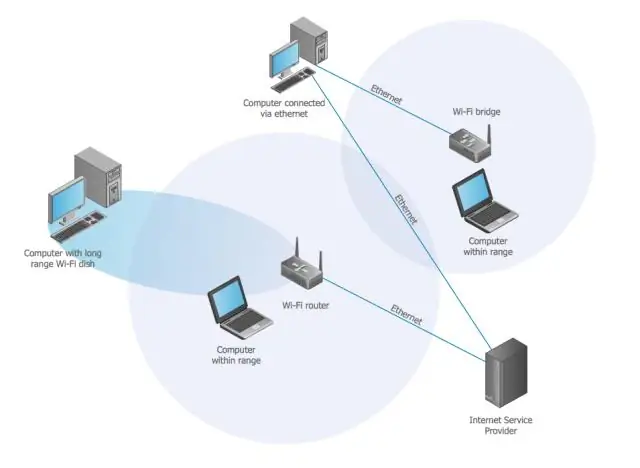

شایع ترین نوع وای فای است امنیت ، که شامل Wired Equivalent Privacy (WEP) و Wi-Fi ProtectedAccess ( WPA ). شرکت ها اغلب اعمال می کنند امنیت با استفاده از یک سیستم مبتنی بر گواهی برای احراز هویت دستگاه اتصال، طبق استاندارد 802.1X. بسیاری از کامپیوترهای لپ تاپ دارند بي سيم کارت های از پیش نصب شده

کدام روش رمزگذاری توسط WPA برای شبکه های بی سیم استفاده می شود؟

رمزگذاری پروتکل این است استفاده شده توسط WPA . پروتکل استفاده شده توسط WPA2، بر اساس پیشرفته رمزگذاری رمزگذاری استاندارد (AES) همراه با اصالت پیام قوی و بررسی یکپارچگی در حفاظت از حریم خصوصی و یکپارچگی بسیار قوی تر از TKIP مبتنی بر RC4 است که استفاده شده توسط WPA.

توصیه شده:

کدام نوع حافظه برنامه های سیستم عامل و داده هایی را که رایانه در حال حاضر استفاده می کند ذخیره می کند؟

RAM (حافظه دسترسی تصادفی): شکل فراری از حافظه است که سیستم عامل ها، برنامه ها و داده هایی را که رایانه در حال حاضر از آن استفاده می کند نگهداری می کند

روش رمزگذاری شبکه LAN بی سیم چیست؟

نقاط دسترسی Juniper Networks از هر سه نوع استاندارد رمزگذاری نقطه دسترسی بیسیم-مشتری پشتیبانی میکنند: رمزگذاری قدیمی Wired Equivalent Privacy (WEP)، Wi-FiProtected Access (WPA) و WPA2 (همچنین RSN نامیده میشود). نوع رمزگذاری در نمایههای سرویس WLAN در زیر پیکربندی میشود. برگه تنظیمات امنیتی

وقتی فایلها را در یک آدرس وب خاص آپلود میکنید، مرورگر از کدام روش HTTP استفاده میکند؟

با طراحی، روش درخواست POST درخواست می کند که یک وب سرور داده های محصور شده در بدنه پیام درخواست را بپذیرد، به احتمال زیاد برای ذخیره آن. اغلب هنگام آپلود یک فایل یا هنگام ارسال یک فرم وب تکمیل شده استفاده می شود. در مقابل، روش درخواست HTTP GET اطلاعات را از سرور بازیابی می کند

کدام یک از این روش های کلاس شی می تواند یک شی را شبیه سازی کند؟

متد ()clone کلاس Object یک کپی از شی را با همان کلاس و با تمام فیلدها دارای مقادیر یکسان ایجاد و برمی گرداند. با این حال، شی. clone() یک CloneNotSupportedException پرتاب می کند مگر اینکه شی نمونه ای از کلاسی باشد که رابط نشانگر Cloneable را پیاده سازی می کند

کدام دوربین امنیتی با سیم یا بی سیم بهتر است؟

پاسخ 3: وقتی صحبت از قابلیت اطمینان اینترنت به میان میآید، دوربینهای امنیتی سیمکشی شده بسیار قابل اعتمادتر از نوع بیسیم هستند. اگر دوربین های امنیتی بی سیم را در مکانی با سیگنال وای فای قوی نصب کنید، این نوع دوربین های امنیتی می توانند اتصال اینترنتی قابل اعتمادی را به شما ارائه دهند