تصویری: چه نوع الگوریتم هایی به فرستنده و گیرنده نیاز دارند تا یک کلید مخفی را مبادله کنند که برای اطمینان از محرمانه بودن پیام ها استفاده می شود؟

2024 نویسنده: Lynn Donovan | [email protected]. آخرین اصلاح شده: 2023-12-15 23:46

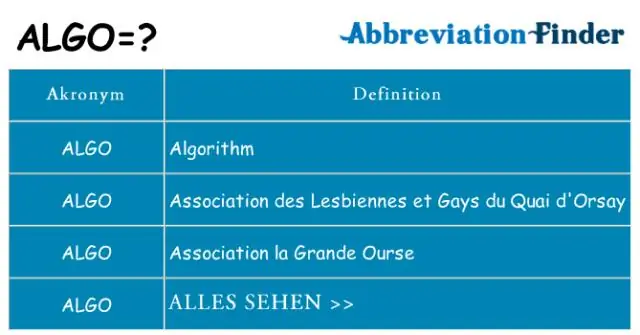

چی نوع الگوریتم ها به فرستنده و گیرنده نیاز دارند تا یک کلید مخفی را مبادله کنند که برای اطمینان از محرمانه بودن پیام ها استفاده می شود .? توضیح: متقارن الگوریتم ها استفاده می کنند همان کلید ، آ کلید مخفی ، برای رمزگذاری و رمزگشایی داده ها. این کلید قبل از اینکه ارتباط برقرار شود، باید از قبل به اشتراک گذاشته شود.

علاوه بر این، چه دو الگوریتم می تواند بخشی از یک سیاست IPsec برای ارائه رمزگذاری و هش برای محافظت از ترافیک جالب باشد؟

را IPsec فریم ورک از پروتکل های مختلف استفاده می کند و الگوریتم ها به فراهم کند محرمانه بودن داده ها، یکپارچگی داده ها، احراز هویت و تبادل کلید امن. دو الگوریتم که می توان در داخل استفاده شود خط مشی IPsec به از ترافیک جالب محافظت کنید AES هستند که یک رمزگذاری پروتکل و SHA که a الگوریتم هش.

علاوه بر این، کدام الگوریتم می تواند محرمانه بودن داده ها را تضمین کند؟ اگرچه رمزگذاری کلاسیک الگوریتم ها محرمانه بودن داده ها را تضمین می کنند ، متأسفانه از کارکرد ابر به صورت رمزگذاری شده جلوگیری می کنند داده ها . رویکرد آشکار میتوانست برای رمزگذاری همه باشد داده ها با رمزگذاری ایمن الگوریتم مانند AES و ذخیره آن در فضای ابری.

با توجه به این موضوع، تفاوت بین ASA IPv4 ACL و IOS ipv4 ACLS چیست؟

ASA ACL همیشه نام گذاری می شوند، در حالی که IOS ACL همیشه شماره گذاری می شوند چندگانه ASA ACL را می توان بر روی یک رابط اعمال کرد در جهت ورود، در حالی که فقط یک IOS ACL قابل بکارگیری است. ASA ACL در پایان یک انکار ضمنی نداشته باشید، در حالی که IOS ACL انجام دادن.

پروتکل کپی ایمن به چه سرویس یا پروتکلی متکی است تا اطمینان حاصل کند که انتقال کپی ایمن از سوی کاربران مجاز انجام می شود؟

پروتکل کپی امن ( SCP ) استفاده میشه برای ایمن کپی کنید تصاویر IOS و فایل های پیکربندی به a SCP سرور برای انجام این کار، SCP خواهد شد از اتصالات SSH استفاده کنید کاربران از طریق AAA احراز هویت شده است.

توصیه شده:

الگوریتم Prims برای چه مواردی استفاده می شود؟

در علم کامپیوتر، الگوریتم پریم (همچنین به عنوان Jarník شناخته می شود) یک الگوریتم حریصانه است که حداقل درخت پوشا را برای یک گراف وزن دار بدون جهت پیدا می کند. این بدان معنی است که زیر مجموعه ای از لبه ها را پیدا می کند که درختی را تشکیل می دهد که شامل هر رأس است، جایی که وزن کل تمام یال های درخت به حداقل می رسد

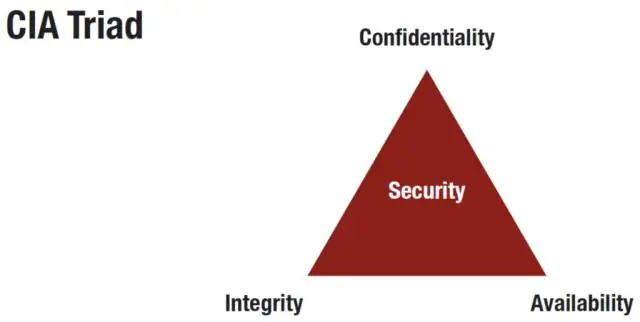

یکپارچگی محرمانه بودن و در دسترس بودن چه ربطی به امنیت دارد؟

محرمانه بودن به این معنی است که داده ها، اشیا و منابع از مشاهده غیرمجاز و سایر دسترسی ها محافظت می شوند. یکپارچگی به این معنی است که داده ها در برابر تغییرات غیرمجاز محافظت می شوند تا اطمینان حاصل شود که قابل اعتماد و صحیح هستند. در دسترس بودن به این معنی است که کاربران مجاز به سیستم ها و منابع مورد نیاز خود دسترسی دارند

یوتیوبرها از چه برنامه هایی برای ویرایش استفاده می کنند؟

سه برنامه برتر برای استفاده برای ویرایش ویدیوی YouTube عبارتند از: iMovie، Adobe Premiere Pro CC و Final Cut ProX

چگونه کلید دسترسی AWS و کلید مخفی خود را دریافت کنم؟

روی حساب من کلیک کنید، کنسول مدیریت AWS وارد کنسول مدیریت AWS شوید. ایمیل حساب را وارد کنید. رمز عبور حساب را وارد کنید. داشبورد IAM را باز کنید. داشبورد IAM، اعتبارنامه های امنیتی را مدیریت کنید. روی Continue to Security Credentials کلیک کنید. صفحه اعتبارنامه امنیتی شما. حذف کلیدهای دسترسی را تأیید کنید

کدام الگوریتم رمزگذاری نامتقارن برای تبادل کلید متقارن استفاده می شود؟

پرکاربردترین الگوریتم متقارن AES-128، AES-192 و AES-256 است. عیب اصلی رمزگذاری کلید متقارن این است که همه طرف های درگیر باید کلید مورد استفاده برای رمزگذاری داده ها را قبل از اینکه بتوانند رمزگشایی کنند، مبادله کنند