تصویری: پروتکل کپی ایمن به چه سرویس یا پروتکلی متکی است تا اطمینان حاصل کند که انتقال کپی ایمن از سوی کاربران مجاز انجام می شود؟

2024 نویسنده: Lynn Donovan | [email protected]. آخرین اصلاح شده: 2023-12-15 23:46

پروتکل کپی امن به چه سرویس یا پروتکلی متکی است تا اطمینان حاصل کند که انتقال کپی ایمن از کاربران مجاز است ? پروتکل کپی امن ( SCP ) استفاده میشه برای ایمن کپی کنید تصاویر IOS و فایل های پیکربندی به a SCP سرور برای انجام این کار، SCP خواهد شد از اتصالات SSH استفاده کنید کاربران از طریق AAA احراز هویت شده است.

به همین ترتیب، چه نوع الگوریتم هایی به فرستنده و گیرنده نیاز دارند تا یک کلید مخفی را که برای اطمینان از محرمانه بودن پیام ها استفاده می شود، مبادله کنند؟

دو محبوب الگوریتم ها که هستند برای اطمینان استفاده می شود که داده ها رهگیری و اصلاح نشده اند (یکپارچگی داده ها) MD5 و SHA هستند. AES یک پروتکل رمزگذاری است و داده ها را ارائه می دهد محرمانه بودن . DH (دیفی-هلمن) یک الگوریتم به این معنا که استفاده شده برای تعویض کلید . RSA یک است الگوریتم به این معنا که استفاده شده برای احراز هویت

پس از آن، سوال این است که کدام دو روش با ایمن سازی ویژگی ها و عملکرد سیستم عامل های روتر مرتبط هستند؟ (دوتا انتخاب کن.)

- یک یو پی اس نصب کنید.

- یک کپی امن از تصاویر سیستم عامل روتر نگه دارید.

- سرویس های پیش فرض روتر را که ضروری نیستند غیرفعال کنید.

- تعداد پورت هایی را که می توان برای دسترسی به روتر استفاده کرد را کاهش دهید.

ثانیاً، استقرار مؤثر لوازم IPS و IDS در یک شبکه شرکتی چیست؟

یک استقرار موثر IPS / IDS قرار دادن یک است IPS درست در پشت روتر مرزی برای فیلتر کردن ترافیک ورودی و خروجی از شرکت های بزرگ، دارای شخصیت حقوقی درونی؛ داخلی شبکه . IPS و IDS فناوری ها می توانند مکمل یکدیگر باشند.

حمله اسمورف چگونه انجام می شود؟

این حمله اسمورف ها یک انکار سرویس توزیع شده است حمله کنند که در آن تعداد زیادی بسته پروتکل پیام کنترل اینترنت (ICMP) با IP منبع جعلی قربانی مورد نظر با استفاده از آدرس پخش IP به یک شبکه کامپیوتری پخش می شود.

توصیه شده:

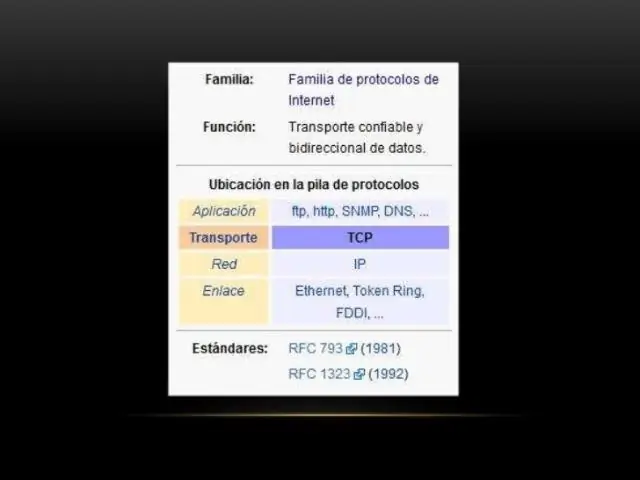

کدام یک از پروتکل های لایه انتقال زیر برای HTTP استفاده می شود؟

TCP در اینجا، کدام پروتکل لایه انتقال توسط HTTP استفاده می شود؟ پروتکل کنترل انتقال چرا TCP پروتکل لایه انتقال مناسب برای HTTP است؟ را لایه TCP داده ها را می پذیرد و تضمین می کند که داده ها بدون گم شدن یا تکرار به سرور تحویل داده می شوند.

کدام سرویس یا پروتکل شبکه از پورت IP TCP 22 استفاده می کند؟

جدول 1 پروتکل های معمولی TCP/IP و پروتکل پورت ها TCP/UDP شماره پورت پوسته ایمن (SSH) (RFC 4250-4256) TCP 22 Telnet (RFC 854) TCP 23 پروتکل انتقال نامه ساده (SMTP) (RFC 5325) TCPinme سیستم (DNS) (RFC 1034-1035) TCP/UDP 53

چگونه از حریم خصوصی آیفون خود اطمینان حاصل کنم؟

چگونه از حریم خصوصی خود در آیفون محافظت کنید دستگاه خود را با رمز عبوری بیش از 4 رقم قفل کنید. «Erase Data» را برای حذف دادهها پس از 10 تلاش ناموفق برای رمز عبور فعال کنید. اعلانها را در صفحه قفل برای برنامههای حساس نشان ندهید. «اشتراکگذاری مکان من» را خاموش کنید. خدمات موقعیت مکانی را برای چیزهایی که به آنها نیاز ندارند خاموش کنید

پروتکل کنترل انتقال برای چه مواردی استفاده می شود؟

TCP/IP (پروتکل کنترل انتقال/پروتکل اینترنت) TCP/IP یا پروتکل کنترل انتقال/پروتکل اینترنت، مجموعهای از پروتکلهای ارتباطی است که برای اتصال دستگاههای شبکه در اینترنت استفاده میشود. TCP/IP همچنین می تواند به عنوان یک پروتکل ارتباطی در یک شبکه خصوصی (اینترانت یا انکسترانت) استفاده شود

کدام پروتکل یا سرویس برای همگام سازی خودکار ساعت های نرم افزاری روترهای سیسکو استفاده می شود؟

NTP به طور مشابه ممکن است بپرسید، پروتکل Tacacs+ در استقرار AAA چه چیزی را ارائه می دهد؟ TACACS+ از جداسازی فرآیندهای احراز هویت و مجوز پشتیبانی می کند، در حالی که RADIUS احراز هویت و مجوز را به عنوان یک فرآیند ترکیب می کند. RADIUS از فناوری دسترسی از راه دور مانند 802.