پایتون زبان برنامه نویسی منتخب بسیاری از هکرهای اخلاقی است. در واقع، یک دسته خوب از پایتون برای پیشرفت در حرفه امنیت سایبری ضروری است. یکی از جذابیت های اصلی این است که شما زبان قدرتمندی را در یک بسته بسیار آسان برای استفاده دریافت می کنید

کارگران بدون بال که از کلنی نگهداری می کنند و برای غذای کلنی علوفه می جویند. فقط کاست آلات بالدار موریانه بال دارد

پاسخ خیر است. جیلبریک یا هک کردن یا باز کردن قفل Amazon Fire TV Stick شما قطعا غیرقانونی است. صرفاً به دلیل این واقعیت که دارایی شخصی شما است کاملاً قانونی است

ویژگی نام مشترک (CN) به نام ورودی (یعنی نام فردی (نهاد|شیء)) اشاره دارد که برای او/که در حال جستجو هستید. حاوی فیلد DisplayName است

ویژگی های صورت را تنظیم و اغراق کنید یک تصویر را در فتوشاپ باز کنید و لایه ای را انتخاب کنید که حاوی عکس یک چهره باشد. در پنجره Liquify، روی مثلث سمت چپ Face-Aware Liquify کلیک کنید. همچنین، میتوانید با کلیک کردن و کشیدن مستقیم روی ویژگیهای صورت در Face-AwareLiquify تنظیمات را انجام دهید

هنگامی که مجوز منقضی می شود، Veeam Backup & Replication بسته به نوع مجوز به روش زیر عمل می کند: مجوزهای ارزیابی و NFR: Veeam Backup & Replication پردازش بارهای کاری را متوقف می کند. مجوزهای پولی: Veeam Backup & Replication به دوره مهلت تغییر خواهد کرد

Pg_dump یک ابزار برای پشتیبان گیری از پایگاه داده PostgreSQL است. حتی اگر از پایگاه داده به طور همزمان استفاده شود، پشتیبانگیری مداوم ایجاد میکند. pg_dump دسترسی سایر کاربران به پایگاه داده (خوانندگان یا نویسنده ها) را مسدود نمی کند. Dump ها می توانند در فرمت های فایل اسکریپت یا آرشیو خروجی شوند. برای بازیابی از چنین اسکریپتی، آن را به psql تغذیه کنید

یونیکس (/ˈjuːn?ks/; trademarkedasUNIX) خانواده ای از سیستم های عامل چندکاربری چندکاربری کامپیوتری است که از AT&TUnix اصلی مشتق شده است که در دهه 1970 در مرکز تحقیقات BellLabs توسط کن تامپسون، دنیس ریچی و دیگران توسعه یافت

نرم افزار کاربردی. هنگامی که یک فروشنده نرمافزاری را در یک وبسایت میزبانی میکند و شما نیازی به نصب نرمافزار روی دستگاه خود ندارید، این به عنوان: نرمافزار بهعنوان سرویس شناخته میشود. یک شرکت در حال انتشار زودهنگام برای آزمایش اشکالات است

برای کمک به تصمیمگیری، در اینجا محبوبترین دسکتاپهای لینوکس در حال حاضر وجود دارند که از کمترین تا قابل تنظیمترین آنها را مرتب کنید: KDE. دارچین. رفیق. گنوم. Xfce. Xfce یک دسکتاپ کلاسیک است که برای ایجاد تعادل بین سرعت و قابلیت استفاده در نظر گرفته شده است. LXDE. از نظر طراحی، LXDE سفارشی سازی های بسیار کمی دارد. وحدت. Unity پیش فرض دسکتاپ اوبونتو است

پاسخ: پاسخ: پاسخ: پاسخ: نه، برای ویروس های Macstoget فی نفسه امکان پذیر نیست، اما آنها می توانند سایر بدافزارها را دریافت کنند. این نرمافزار بررسیهای تحسینآمیز دریافت میکند و در مورد قویترین نرمافزار ضد بدافزار برای مک است

کد تخصیص نوع (TAC) قسمت اول هشت رقمی IMEI 15 رقمی و کد IMEISV 16 رقمی است که برای شناسایی منحصر به فرد دستگاه های بی سیم استفاده می شود. TypeAllocationCode یک مدل خاص (و اغلب تجدید نظر) تلفن بی سیم را برای استفاده در GSM، UMTS یا سایر شبکه های بی سیم دارای IMEI شناسایی می کند

نحوه تنظیم مجدد Fitbit Flex 2 Flex 2 خود را از مچ بند خارج کرده و آن را به کابل شارژ وصل کنید. دکمه روی کابل شارژ را پیدا کنید. آن را سه بار در عرض پنج ثانیه فشار دهید. وقتی همه چراغهای ردیاب شما به طور همزمان چشمک میزنند، Fitbit Flex 2 شما دوباره راهاندازی میشود

تجزیه و تحلیل کلان داده ها فرآیند پیچیده ای است که در بررسی مجموعه داده های بزرگ و متنوع یا داده های بزرگ برای کشف اطلاعات - مانند الگوهای پنهان، همبستگی های ناشناخته، روندهای بازار و ترجیحات مشتری - که می تواند به سازمان ها در تصمیم گیری های تجاری آگاهانه کمک کند

Spring Tools 4 نسل بعدی ابزار Spring برای محیط کدنویسی مورد علاقه شما است. این برنامه که عمدتاً از ابتدا بازسازی شده است، پشتیبانی در سطح جهانی را برای توسعه برنامههای سازمانی مبتنی بر Spring ارائه میکند، خواه Eclipse، Visual Studio Code یا Theia IDE را ترجیح دهید

چندین فایل را در یک پوشه فشرده ترکیب کنید تا به راحتی گروهی از فایل ها را به اشتراک بگذارید. فایل یا پوشه ای را که می خواهید زیپ کنید پیدا کنید. فایل یا پوشه را فشار داده و نگه دارید (یا کلیک راست کنید)، گزینه Send to را انتخاب کنید (یا به آن اشاره کنید) و سپس پوشه فشرده (زیپ شده) را انتخاب کنید

اکسل طیف گسترده ای از توابع آماری را ارائه می دهد که می توانید از آنها برای محاسبه یک مقدار یا آرایه ای از مقادیر در کاربرگ های اکسل خود استفاده کنید. مجموعه ابزار تجزیه و تحلیل اکسل یک افزونه است که ابزارهای تجزیه و تحلیل آماری بیشتری را ارائه می دهد. این ابزارهای مفید را بررسی کنید تا از تجزیه و تحلیل آماری خود نهایت استفاده را ببرید

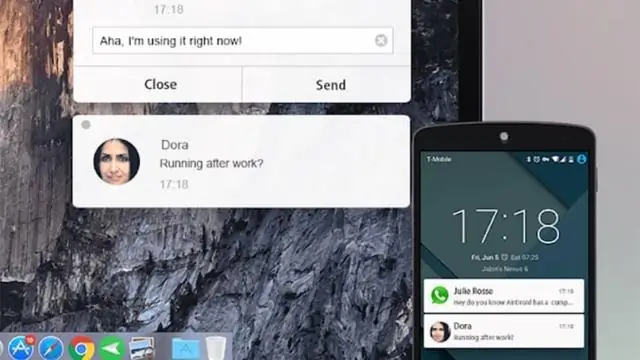

پیامک از رایانه لوحی و رایانه شما - یک تجربه پیام رسانی کاملاً جدید از طریق ابر. با mysms میتوانید با استفاده از شماره تلفن فعلی خود، پیامهای متنی را بر روی رایانه شخصی ویندوز 8 / 10 یا رایانه لوحی خود ارسال یا دریافت کنید. برای شروع پیامک از رایانه خود، باید mysmson تلفن خود را دانلود کرده و برای یک حساب ثبت نام کنید

کلاس عمومی OddNumbers {public static void main (String[] args) {//تعریف حد. int limit = 50; سیستم. بیرون println('چاپ اعداد فرد بین 1 و ' + limit); for(int i=1; i <= limit; i++){//اگر عدد بر 2 بخش پذیر نباشد فرد است. if(i % 2 != 0){

درخت فراخوان روشی برای برقراری ارتباط قابل اعتماد بین اعضای یک گروه، مانند کارمندان یک کسب و کار، داوطلبان با یک سازمان یا اعضای کمیته مدرسه است. آزمایش درخت فراخوان باید هر شش ماه یکبار انجام شود تا از جریان روان در زمان بحران اطمینان حاصل شود

عملگر Oracle UNION برای ترکیب مجموعه نتایج 2 یا چند عبارت Oracle SELECT استفاده می شود. ردیف های تکراری بین عبارات مختلف SELECT را حذف می کند. هر عبارت SELECT در عملگر UNION باید دارای همان تعداد فیلد در مجموعه نتایج با انواع داده های مشابه باشد

در تلفن یا رایانه لوحی Android خود، Gboard را نصب کنید. هر برنامهای را که میتوانید با آن تایپ کنید، مانند Gmail یا Keep باز کنید. روی جایی که می توانید متن را وارد کنید ضربه بزنید. انگشت خود را روی حروف بکشید تا کلمه مورد نظر خود را هجی کنید

آره! بله، می توانید Acorn را در تلویزیون سامسونگ یا سونی خود دانلود کنید

انواع خطرات امنیت رایانه حمله اینترنتی و شبکه دسترسی و استفاده غیرمجاز سرقت سخت افزار سرقت نرم افزار سرقت اطلاعات خرابی سیستم 5

بهطور دقیق، R سه روش دارد که آرگومانهای ارائهشده توسط شما با آرگومانهای رسمی تعریف تابع مطابقت داده میشوند: با نام کامل، با نام جزئی (تطبیق بر روی n کاراکتر اولیه نام آرگومان)، و. بر اساس موقعیت

مقدمه ای بر تابع NVL() Oracle تابع Oracle NVL() به شما این امکان را می دهد که null را با یک جایگزین معنی دارتر در نتایج یک پرس و جو جایگزین کنید. تابع NVL() دو آرگومان را می پذیرد. اگر اوراکل نتواند به طور ضمنی یک نوع داده را به دیگری تبدیل کند، خطا صادر می کند

می توانید اندازه پنجره را با حرکت دادن مکان نما روی هر قسمتی از حاشیه پنجره، نه فقط گوشه پایین، تغییر دهید. Alt+Space را فشار دهید تا منوی پنجره ظاهر شود، S را فشار دهید تا گزینه Size را انتخاب کنید، از کلیدهای جهت دار برای تغییر اندازه پنجره استفاده کنید و در آخر Enter را تأیید کنید

راهنما روی برگه حاشیه نویسی کلیک کنید پانل حاشیه نویسی نقشه درج. پیدا کردن. در کادر محاورهای Insert Annotation، کادر بررسی را برای استفاده از الگوی حاشیهنویسی انتخاب کنید. در صورت تمایل، روی Advanced کلیک کنید تا گزینهها و ویژگیهای پیشفرض حاشیهنویسی را تغییر دهید. روی Insert کلیک کنید. اشیاء را برای حاشیه نویسی انتخاب کنید. Enter را فشار دهید

ممکن است فکر کنید که تنها کاری که برای استقرار Lambda با Terraform لازم است این است که: ایجاد یک فایل جاوا اسکریپت. یک فایل پیکربندی Terraform ایجاد کنید که به آن فایل جاوا اسکریپت ارجاع دهد. Terraform را اعمال کنید. جشن گرفتن

برای این منظور، در زیر برخی از اقدامات امنیتی کتاب الکترونیکی آورده شده است که می توانید برای محافظت از کار(های) خود انجام دهید. با ارائه دهنده پرداخت دزد تماس بگیرید. فایل خود را به درستی نامگذاری کنید از یک ارائه دهنده خدمات دیجیتال استفاده کنید. لینک دانلود را به طور مرتب تغییر دهید. جلوگیری از اشتراک گذاری فایل از نرم افزار کتاب الکترونیکی ضد سرقت استفاده کنید

در اینجا لیستی از چند درس آنلاین رایگان مهارت های کامپیوتری وجود دارد که می توانید با آنها شروع کنید: مبانی کامپیوتر برای مبتدیان مطلق – از GCF آموزش رایگان (رایگان) مبانی اینترنت برای مبتدیان مطلق – از GCF Learn Free (رایگان) علوم کامپیوتر 101 – از دانشگاه استنفورد (رایگان)

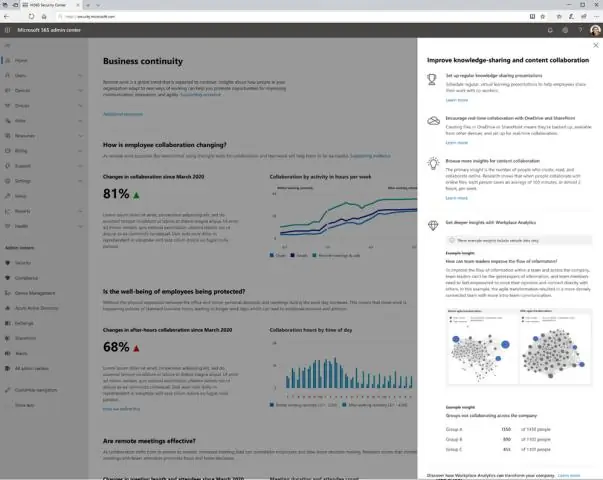

توسعه دهنده: مایکروسافت

مهارت های ارائه موثر مهم هستند زیرا به جذاب نگه داشتن ارائه کمک می کنند، به ارائه کننده کمک می کنند تا با اعتماد به نفس ارتباط برقرار کند و مخاطب را برای شنیدن انگیزه می دهد. برخی از مهارت های ضروری ارائه عبارتند از: ایجاد تنوع. صحبت کردن با قابلیت شنیداری بهینه

استفاده از حشره کش هایی مانند بورات ها (دی سدیم اکتابورات تترا هیدرات) و/یا چوب تحت فشار (آرسنات مس کروم دار) از موریانه ها و قارچ های پوسیدگی چوب محافظت می کند. با این حال، با گذشت زمان، حتی اتصالات راه آهن، تیرهای تلفن و چوب های تحت فشار می توانند در معرض حمله موریانه قرار گیرند

یک الگوریتم (تلفظ AL-go-rith-um) رویه یا فرمولی برای حل یک مسئله است که بر اساس انجام دنباله ای از اقدامات مشخص شده است. یک برنامه کامپیوتری را می توان به عنوان یک الگوریتم پیچیده در نظر گرفت. در ریاضیات و علوم کامپیوتر، الگوریتم معمولاً به معنای روش کوچکی است که یک مسئله تکراری را حل می کند

اگر با لوله PVC یا پلی بوتیلن کار می کنید و به راهی برای انتقال سریع به لوله PEX، مس، C-PVC، PE-RT یا HDPE نیاز دارید، ما شما را تحت پوشش قرار می دهیم. اتصالات SharkBite می توانند به سرعت از یک ماده لوله به ماده دیگر منتقل شوند. اتصالات SharkBite با یقه خاکستری با لوله پلی بوتیلن سازگار است

Boot Camp Assistant به طور خودکار ویندوز را حذف می کند و پارتیشن macOS را برای شما گسترش می دهد و تمام آن فضا را پس می گیرد. هشدار: با این کار تمام فایلهای پارتیشن ویندوز شما حذف میشود، بنابراین مطمئن شوید که ابتدا نسخههای پشتیبان داشته باشید

در اینجا بهترین 10 دوربین امنیتی بی سیم سال 2020 آورده شده است: Arlo Pro 3: بهترین دوربین بدون سیم. Wyze Cam Pan: بهترین دوربین اقتصادی داخلی. Canary Pro: بهترین دوربین خانه هوشمند. Google Nest Cam IQ Indoor: بهترین دوربین با تکنولوژی بالا

کنسول VPC آمازون را در https://console.aws.amazon.com/vpc/ باز کنید. در صفحه پیمایش، Endpoints را انتخاب کنید و نقطه پایانی رابط را انتخاب کنید. Actions را انتخاب کنید، Subnets را مدیریت کنید. در صورت نیاز، زیرشبکه ها را انتخاب کرده یا از حالت انتخاب خارج کنید و Modify Subnets را انتخاب کنید

A. خیر، اتصالات SharkBite EvoPEX به دلیل مهر و موم داخلی لوله قابل نصب روی لوله مسی یا CPVC نیست