رویکرد آماری شامل تعریف پدیده ها بر حسب اعداد و سپس استفاده از اعداد برای دلالت یا استنتاج علت و معلول است. آمار یک ابزار تحقیقاتی کلیدی برای محققان کمی است

نمودارهای جریان به طور کلی معمولاً با استفاده از نمادهای ساده مانند مستطیل، بیضی یا دایره ای که فرآیندها، داده های ذخیره شده یا موجودیت خارجی را نشان می دهد طراحی می شوند و فلش ها معمولاً برای نمایش جریان داده از یک مرحله به مرحله دیگر استفاده می شوند. یک DFD معمولا از چهار جزء تشکیل شده است

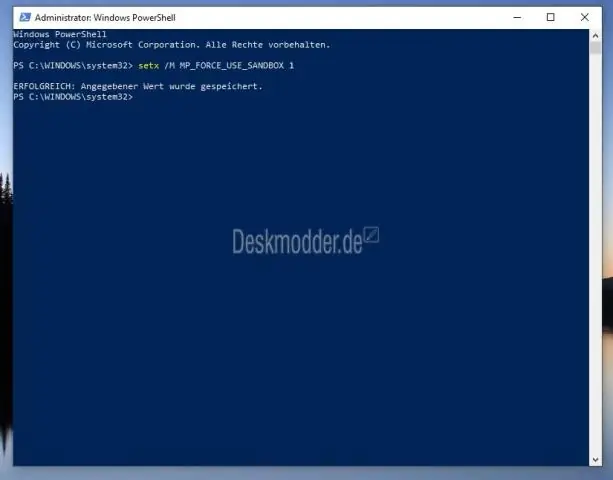

Windows Defender را با کلیک کردن روی دکمه Start باز کنید. در کادر جستجو، Defender را تایپ کنید و سپس در لیست نتایج، روی Windows Defender کلیک کنید تا به رابط Windows Defender دسترسی پیدا کنید

اگر یک پورت باید از هر چهار حالت عبور کند، همگرایی 50 ثانیه طول می کشد: 20 ثانیه در مسدود کردن، 15 ثانیه در گوش دادن و 15 ثانیه در یادگیری. اگر یک پورت نیازی به عبور از حالت مسدود کردن نداشته باشد اما در حالت گوش دادن شروع شود، همگرایی تنها 30 ثانیه طول می کشد

هکاتون چیست؟ هکاتونهای شرکتی معمولاً یک رویداد 24-72 ساعته هستند که در آن 50-100 شرکتکننده داخلی و/یا خارجی در تیمهای کوچکی سازماندهی میشوند تا راهحلهایی را برای یک مشکل تجاری متمایز توسعه دهند و ارائه دهند. به مشکل تجاری متمایز توجه کنید. هکاتون رویدادی برای تولید مدل های کسب و کار جدید نیست

GoPro خود را به پریز برق وصل کنید. دکمه Menu را فشار دهید تا صفحه وضعیت روشن شود. دکمه Menu را به طور مکرر فشار دهید تا به تنظیمات اتصال بروید، سپس دکمه شاتر را فشار دهید تا آن را انتخاب کنید. دکمه منو را فشار دهید تا به آپلود دستی بروید، سپس دکمه شاتر را فشار دهید تا انتخاب شود

وارد کردن سریع یک کتاب کار اکسل در تب Data، روی وارد کردن سریع کلیک کنید. روی Browse کلیک کنید و سپس کتاب کاری را که می خواهید وارد کنید انتخاب کنید. اگر کادر Import to Visio و برنامه اکسل ظاهر شد، روی برگه برگه جایی که دادههای شما قرار دارد کلیک کنید و سپس برای انتخاب دادههای خود بکشید. یکی از کارهای زیر را انجام دهید:

چگونه سرور Rust خود را پاک کنیم چگونه سرور Rust خود را پاک کنیم. مرحله 1: وارد کنترل پنل بازی خود شوید. مرحله 2: سرویس بازی خود را مشاهده کنید. مرحله 3: سرور RUST را متوقف کنید. مرحله 4: مدیر فایل را باز کنید. مرحله 5: به پوشه زیر بروید: server/streamline/. فقط برای حذف داده های پخش کننده، فضای ذخیره سازی را حذف کنید

لنگر با توجه به این موضوع، href به چه معناست؟ rel مخفف رابطه است. رابطه بین تگ و را مشخص می کند href . href مخفف فرا متن این منبع فایلی است که توسط تگ استفاده می شود. شما می توانید از هر دو نه تنها هنگام اتصال یک فایل css خارجی، بلکه برای استفاده از برچسب ها، برای یک لینک معمولی استفاده کنید.

بارگذاری مجدد فایل پیکربندی ویرایش --config. بارگذاری مجدد هنگامی که پرچم -e را برای عبور در تنظیمات پیکربندی از خط فرمان مشخص میکنید، گزینه خودکار در دسترس نیست. به طور پیش فرض، Logstash هر 3 ثانیه یکبار تغییرات پیکربندی را بررسی می کند

در MySQL، ENUM یک شی رشته ای است که مقدار آن از لیستی از مقادیر مجاز تعریف شده در زمان ایجاد ستون انتخاب می شود. نوع داده ENUM مزایای زیر را ارائه می دهد: ذخیره سازی فشرده داده. MySQL ENUM از شاخص های عددی (1، 2، 3، …) برای نمایش مقادیر رشته ها استفاده می کند

Git شما را مجبور میکند تا هر تغییری را در فهرست کاری که در حین پرداخت از بین میرود، انجام دهید یا پنهان کنید. شما می توانید git revert را به عنوان ابزاری برای لغو تغییرات متعهد در نظر بگیرید، در حالی که git reset HEAD برای لغو تغییرات غیرمتعهد است

نشانه CSRF نامعتبر است یا وجود ندارد تنظیمات Chrome را باز کنید. به پایین بروید و روی Advanced کلیک کنید. در بخش Privacy and Security بر روی Content Settings کلیک کنید. روی Cookies کلیک کنید. در کنار Allow، روی Add کلیک کنید. در زیر همه کوکیها و دادههای سایت، todoist را جستجو کنید و همه ورودیهای مرتبط با Todoist را حذف کنید

نحوه تغییر کد در قفل رمزی Simplex ویژگی عبور قفل را از بین ببرید. کلید کنترل را در مجموعه دوشاخه تعویض ترکیبی قرار دهید. برای باز کردن پیچ سیلندر، کلید را در خلاف جهت عقربه های ساعت بچرخانید. دوشاخه تعویض ترکیب را بردارید. دستگیره را در سمت بیرون در جهت عقربه های ساعت بچرخانید. دستگیره را رها کنید، اما مطمئن شوید که قفل جمع نمی شود

بیل در طول سال های دانشگاه عمدتاً بی هدف بود. و هنگامی که فناوری های جدید در سال 1975 به بازار عرضه شد، تصمیم گرفت تحصیل را رها کند و رویای خود را برای شروع یک تجارت با دوست دبیرستانی خود پل آلن دنبال کند و آن تجارت مایکروسافت بود

با توجه به رمز بلوک ایمن، CBC-MAC برای پیام های با طول ثابت ایمن است. با این حال، به خودی خود، برای پیام های با طول متغیر امن نیست

روی دکمه "Properties" در پنجره کار کلیک کنید. روی تب 'Advanced' کلیک کنید. گزینه ای را در زیر مقیاس بندی انتخاب کنید. اگر میخواهید سند کامل را تا جایی که میتوانید بزرگ کنید، در حالی که اجازه میدهید همه چیز در صفحه جا بیفتد، گزینه «مناسب اندازه روی کاغذ» را انتخاب کنید

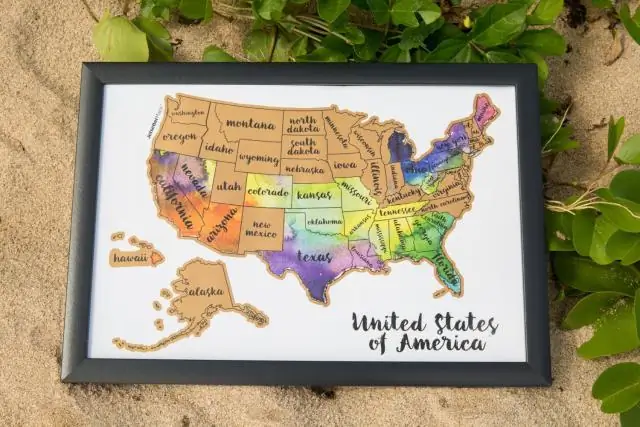

اگر بستهها و پاکتهای زیادی ارسال میکنید، نیاز به تحویل در ۲ تا ۳ روز دارید و میخواهید درب منزل تحویل بگیرید، باید از پست اولویتدار از سرویس پستی ایالات متحده استفاده کنید. سرویس پستی ایالات متحده (USPS®) 3 دسته خدمات را برای پست اولویت دار ارائه می دهد: منطقه محور، نرخ ثابت و نرخ منطقه ای

Fast Boot، به جای UEFI Secure Boot. ممکن است شرایطی وجود داشته باشد که Secure Boot مفید نباشد، و Fast Boot یک جایگزین است، که سریع است اما ایمن نیست

استقرار در فضای ابری استقرار ابر به فعال کردن راهحلهای SaaS (نرمافزار بهعنوان سرویس)، PaaS (پلتفرم بهعنوان سرویس) یا IaaS (زیرساخت بهعنوان سرویس) اشاره دارد که ممکن است در صورت تقاضا توسط کاربران نهایی یا مصرفکنندگان قابل دسترسی باشد

بله، می توانید از آن برای چسباندن قالب بندی چندین بار استفاده کنید. اول از همه، محدوده ای را که می خواهید قالب بندی را کپی کنید، انتخاب کنید. پس از آن به تب Home → Clipboard → Format Painter بروید. حالا روی دکمه format painter دوبار کلیک کنید. از اینجا می توانید قالب بندی را چندین بار جایگذاری کنید

آتنا و پوزئیدون برای کنترل آتن و قلمرو اطراف آن یعنی آتیکا با هم رقابت کردند. این مسابقه در آکروپولیس برگزار شد. پوزئیدون با سه گانه خود به صخره برخورد کرد و چشمه نمک یا اسبی تولید کرد. آتنا با لمس نیزه خود درخت زیتون را از زمین بیرون آورد و پیروز اعلام شد

مراحل نصب ویندوز 10 در VMware Workstation Pro12. x به عنوان یک سیستم عامل مهمان: روی Create a New Virtual Machine کلیک کنید. Typical > روی Next کلیک کنید. منبعی را برای نصب سیستم عامل مهمان انتخاب کنید. روی Next کلیک کنید. کلید سریال بدست آمده از Microsoft for Windows 10 را وارد کنید

یک راه آسان برای فهمیدن اینکه آیا میتوانید در محل زندگی خود پهنای باند فیبر نوری دریافت کنید یا خیر، استفاده از جستجوگر باند پهن فیبر ما است. تنها چیزی که باید وارد کنید کدپستی است و ما به شما می گوییم که آیا می توانید فیبر را در منطقه خود دریافت کنید

ابزارهای DevOps ضروری نظارت بر زیرساخت Nagios (& Icinga) زمینه ای است که راه حل های زیادی دارد… از Zabbix تا Nagios تا ده ها ابزار منبع باز دیگر. نظارت کنید. ELK - Elasticsearch، Logstash، Kibana - از طریق Logz.io. Consul.io. جنکینز داکر. پاسخگو جمع آوری / جمع آوری

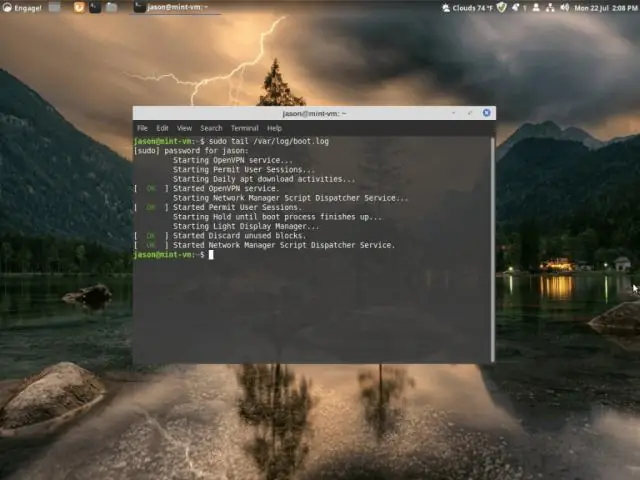

Head -15 /etc/passwd برای مشاهده چند خط آخر یک فایل، از دستور tail استفاده کنید. tail مانند head عمل می کند: tail و نام فایل را تایپ کنید تا 10 خط آخر آن فایل را ببینید، یا tail -number filename را تایپ کنید تا آخرین خطوط شماره فایل را ببینید. سعی کنید از دم برای نگاه کردن به پنج خط آخر خود استفاده کنید

بدتر از آن، برخی از دوربین های WiFi فاقد ویژگی های اولیه امنیتی هستند. آنها از رمزگذاری SSL/TLS پشتیبانی نمیکنند، که باعث میشود فیلمهای نظارت تصویری دوربینهای IP در برابر هکرها آسیبپذیر باشند. و عدم آگاهی کاربران از امنیت بین دوربین ها و روتر نیز منجر به مشکلات هک دوربین وای فای می شود

فایل بسته را دانلود کنید، آن را باز کنید و دستورات را برای نصب ابزار Go دنبال کنید. بسته توزیع Go را در /usr/local/go نصب میکند. بسته باید پوشه /usr/local/go/bin را در متغیر محیطی PATH شما قرار دهد. ممکن است لازم باشد هر جلسه ترمینال باز را مجدداً راه اندازی کنید تا تغییر اعمال شود

ON UPDATE CASCADE به این معنی است که اگر کلید اصلی والد تغییر کند، مقدار فرزند نیز تغییر خواهد کرد تا منعکس کننده آن باشد. ON UPDATE CASCADE ON DELETE CASCADE به این معنی است که اگر والد را به روز رسانی یا حذف کنید، تغییر به فرزند منتقل می شود

بیایید نگاهی به برخی از بهترین تکنیک های سئو بیندازیم که می توانند به شما در بهبود رتبه بندی جستجوی خود در سال 2019 کمک کنند: نوشتن پست های طولانی وبلاگ. از تکنیک Copywriting باکت تیپ استفاده کنید. به روز رسانی مطالب قدیمی ادامه دهید. دریافت بک لینک با کیفیت در مورد کلمات کلیدی خود خوب تحقیق کنید محتوای RankBrain Friendly بنویسید

عبارت عبور کلمه یا عبارتی است که از فایل های کلید خصوصی محافظت می کند. از رمزگذاری کاربران غیرمجاز جلوگیری می کند. اولین باری که از شما یک عبارت عبور PEM خواسته می شود، باید عبارت عبور قدیمی را وارد کنید. پس از آن، دوباره از شما خواسته می شود که یک عبارت عبور را وارد کنید - این بار، از عبارت عبور جدید استفاده کنید

انواع حالت های حد نصاب حالت حد نصاب شرح اکثریت گره • فقط گره های خوشه دارای رأی هستند • حد نصاب زمانی حفظ می شود که بیش از نیمی از گره ها آنلاین باشند اکثریت گره و دیسک • گره های موجود در خوشه و یک دیسک شاهد دارای رأی هستند • حد نصاب است زمانی که بیش از نیمی از آرا آنلاین هستند حفظ می شود

SQL Server 2014 Service Pack 1 (SP1) و بهروزرسانی تجمعی (CU) نام بهروزرسانی تجمعی را میسازد نسخه ساخت روز انتشار SQL Server 2014 SP1 CU3 12.0.4427.24 19 اکتبر 2015 SQL Server 2014 SQ22014 SP1. SP1 CU1 12.0.4416.1 19 ژوئن 2015 SQL Server 2014 SP1 12.0.4100.1 4 مه 2015

برای تغییر طرح صفحه کلید خود به یک زبان جدید: روی Start کلیک کنید و سپس روی Control Panel کلیک کنید. در زیر ساعت، زبان و منطقه، روی تغییر صفحه کلیدها یا سایر روشهای ورودی کلیک کنید. روی Change keyboards کلیک کنید. زبان را از لیست کشویی انتخاب کنید. روی Apply و سپس OK کلیک کنید

حاشیه نویسی @Override برای کمک به بررسی اینکه آیا توسعه دهنده باید روش صحیح را در کلاس والد یا رابط کاربری نادیده بگیرد یا خیر استفاده می شود. هنگامی که نام متدهای super تغییر می کند، کامپایلر می تواند آن مورد را اطلاع دهد، که فقط برای حفظ سازگاری با super و subclass است

کشورهای مورد استفاده: هند

کاربرد هوش مصنوعی در تجارت میتوانید از فناوریهای هوش مصنوعی برای بهبود خدمات مشتریان استفاده کنید - به عنوان مثال از برنامههای دستیار مجازی برای ارائه پشتیبانی همزمان به کاربران (مثلاً در صورتحساب و سایر وظایف) استفاده کنید. نرم افزار هوش مصنوعی خاص نیز ممکن است به شما در شناسایی و جلوگیری از نفوذهای امنیتی کمک کند

هر دامنه اکتیو دایرکتوری دارای یک حساب KRBTGT مرتبط است که برای رمزگذاری و امضای تمام بلیط های Kerberos برای دامنه استفاده می شود. این یک حساب دامنه است به طوری که همه کنترل کننده های دامنه قابل نوشتن رمز عبور حساب را می دانند تا بلیط های Kerberos را برای تأیید اعتبار رمزگشایی کنند

برای قفل کردن و محافظت از درایوهای فلش USB، این مراحل ساده را دنبال کنید: درایو فلش USB را وصل کنید و برنامه Setup را اجرا کنید تا USB Secure را روی درایو فلش USB خود نصب کنید. USB-Drive را باز کنید. از این درایو USB محافظت کنید. روی «محافظت از این درایو USB» کلیک کنید و رمز عبور جدیدی را برای درایو USB تنظیم و تأیید کنید

نمونه هایی از افشای اتفاقی: شخصی در بیمارستان مکالمه محرمانه بین یک ارائه دهنده و یک بیمار یا ارائه دهنده دیگری را می شنود. بیمار ممکن است نگاهی اجمالی به اطلاعات بیمار دیگر روی تخته سفید یا برگه ورود ببیند