خاموش کردن صفحه پیش نمایش برای غیرفعال کردن پنجره پیش نمایش، کافی است یک بار کلیک کنید. همچنین می توانید از میانبر Alt + P استفاده کنید. توجه داشته باشید. اگر از Windows 7 استفاده می کنید، گروه سازماندهی را پیدا کنید، منوی زمینه Layout را باز کنید و روی Preview Pane کلیک کنید

اگرچه مردم واقعا نمی توانند این 105000 کلمه را در روز بخوانند، این عدد واقعی است که تخمین زده می شود هر روز به چشم و گوش انسان می رسد. پس از افزودن تصاویر، فیلم ها، بازی ها و غیره، به طور متوسط به حجم 34 گیگابایت اطلاعات در روز می رسیم

خدمات فناوری اطلاعات مدیریت شده راه حلی است که توسط یک ارائه دهنده خدمات فناوری اطلاعات ارائه می شود که پشتیبانی فناوری اطلاعات با نرخ ثابت و نامحدود را با هزینه ثابت ماهانه با نظارت پیشگیرانه ایستگاه های کاری و زیرساخت فناوری اطلاعات ترکیب می کند. به عبارتی ساده، خدمات مدیریت شده تمرکز را بر ITfirm بازمیگرداند

AS2 (بیانیه کاربردی 2) مشخصاتی در مورد نحوه انتقال داده های ساختار یافته کسب و کار به تجارت به صورت ایمن و قابل اعتماد از طریق اینترنت است. امنیت با استفاده از گواهینامه های دیجیتال و رمزگذاری به دست می آید

در اینجا چند راه برای سالم نگه داشتن باتری لیتیوم یون شما آورده شده است. 1: باتری های خود را در دمای اتاق نگه دارید. 2: به جای حمل یدکی، به فکر تهیه یک باتری لیتیوم یونی با ظرفیت بالا باشید. 3: اجازه تخلیه جزئی را بدهید و از تخلیه کامل اجتناب کنید (معمولا) 4: از تخلیه کامل باتری های لیتیوم یونی خودداری کنید

تغییر مکان دانلود در رایانه، Chrome را باز کنید. در بالا سمت چپ، روی More Settings کلیک کنید. در پایین، روی Advanced کلیک کنید. در بخش «دانلودها»، تنظیمات بارگیری خود را تنظیم کنید: برای تغییر مکان دانلود پیشفرض، روی «تغییر» کلیک کنید و جایی را که میخواهید فایلهایتان ذخیره شوند انتخاب کنید

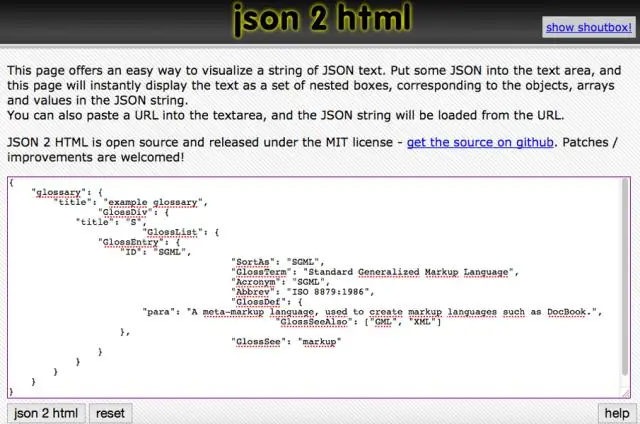

هدف. با استفاده از مثال ها می توانید انواع داده های مدل کسب و کار خود را به JSON نگاشت کنید. یک شی JSON مجموعه ای نامرتب از نام ها و مقادیر است. آرایه JSON یک توالی مرتب شده از مقادیر است. یک مقدار می تواند یک رشته، یک عدد، یک Boolean، یک null، یک شی یا یک آرایه باشد

به طور پیش فرض، فایل های OST در هر یک از مکان های زیر قرار می گیرند. درایو: کاربران AppDataLocalMicrosoftOutlook. درایو: اسناد و تنظیمات Local SettingsApplication DataMicrosoftOutlook

دانشگاه چاتراپاتی شاهو جی ماهاراج، کانپور. شورای توسعه کالج از سال 1981 در محوطه دانشگاه کار می کند و توسط کمیسیون کمک هزینه دانشگاه به تصویب رسیده است

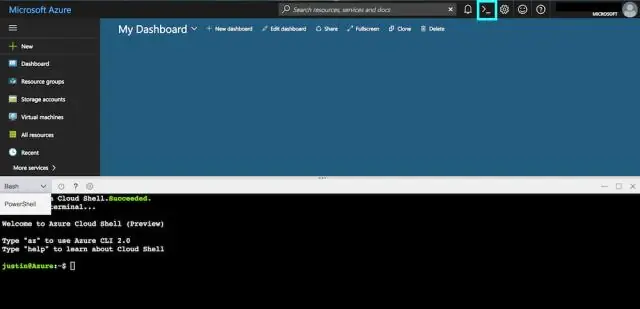

میتوانید از Cloud Shell مستقیماً از اسناد میزبانی شده در docs.microsoft.com استفاده کنید. این در اسناد Microsoft Learn، Azure PowerShell و Azure CLI ادغام شده است - روی دکمه "Try It" در قطعه کد کلیک کنید تا تجربه پوسته همهجانبه باز شود

توابع Middleware توابعی هستند که به شی درخواست (req)، شی پاسخ (res) و تابع بعدی در چرخه درخواست-پاسخ برنامه دسترسی دارند. تابع بعدی تابعی در روتر Express است که در صورت فراخوانی، میان افزار جایگزین میان افزار فعلی را اجرا می کند

ویدئو همچنین بدانید، چگونه یک مود را در Minecraft غیرفعال کنید؟ به mC بروید، روی "کلیک کنید" مدها "، و روی آن کلیک کنید مد تو می خواهی که غیر فعال کردن و روی آن کلیک کنید غیر فعال کردن دکمه:) شما فقط می توانید برداشتن را مد از مدهای Minecraft پوشه.

SYSDATE تاریخ و زمان فعلی تنظیم شده برای سیستم عاملی که پایگاه داده در آن قرار دارد را برمی گرداند. نوع داده مقدار برگشتی DATE است و قالب برگردانده شده به مقدار پارامتر مقداردهی اولیه NLS_DATE_FORMAT بستگی دارد. تابع نیازی به آرگومان ندارد

پاسخ: پردازنده Intel i5 سریعتر و قدرتمندتر از Intel i3 است. بنابراین، ارتقا از i3 به i5 راه خوبی برای بهبود عملکرد است. متأسفانه، چندین عامل وجود دارد که ممکن است ارتقاء از i3 به i5 را غیرممکن کند. ممکن است پردازنده در مادربرد یکپارچه شود

انتقال حالت نمایشی (REST) یک سبک معماری نرم افزاری است که مجموعه ای از محدودیت ها را برای ایجاد سرویس های وب تعریف می کند. در یک سرویس وب RESTful، درخواستهایی که به URI یک منبع داده میشوند، پاسخی را با یک باری که در HTML، XML، JSON یا فرمتهای دیگر قالببندی شده است، ایجاد میکند

7 الگوهای مهم ردیابی تکنیک داده کاوی. یکی از اساسی ترین تکنیک ها در داده کاوی، یادگیری تشخیص الگوها در مجموعه داده های شما است. طبقه بندی. اتحادیه. تشخیص پرت خوشه بندی. پسرفت. پیش بینی

SPNEGO. به همین دلیل، SPNEGO به کمک می آید. این مخفف عبارت Simple and Protected GSS-API Negotiation Mechanism است که مکانیزمی را برای گسترش یک محیط ورود به سیستم مبتنی بر Kerberos به برنامه های وب ارائه می دهد. سپس برنامه یک بلیط خدمات از KDC درخواست می کند، به عنوان مثال. یک اکتیو دایرکتوری

این مورد در مورد برش صعودی است - او تمرین یک روتر دستی را در یک حرکت جهت عقربههای ساعت در اطراف لبه قطعه کار میکرد. همانطور که در زیر نشان داده شده است، هنگامی که یک روتر را در جهت "معمولی" (در جهت خلاف جهت عقربه های ساعت) تغذیه می کنید، لبه های برش بیت، دانه های قطعه کار را بلند می کنند

راه اندازی ant build برای Java Workspace در Eclipse پروژه جاوا را در Eclipse باز کنید. روی پروژه کلیک راست کنید. به صادرات بروید. در قسمت General Ant build files را انتخاب کنید و روی «بعدی» کلیک کنید، پروژه ای را که می خواهید بسازید انتخاب کنید، علامت «Create target to compile project using Eclipse compiler» را بردارید و روی «Finish» کلیک کنید

ویدئو سپس، گزارش های ردیابی پیام چقدر طول می کشد؟ هنگامی که شما اجرا می کنید ردیابی پیام برای پیام ها که هستند کمتر از 7 روز سن دارد، پیام ها باید ظرف 5-30 دقیقه ظاهر می شود. هنگامی که شما اجرا می کنید ردیابی پیام برای پیام ها که هستند بیش از 7 روز، نتایج ممکن است گرفتن تا چند ساعت علاوه بر این، ردیابی پیام Office 365 چقدر طول می کشد؟ وقتی چنین پیام برای یک گیرنده ارسال می شود، آن باید بگیرد بین 5-10 دقیقه برای ظاهر شدن در ردیابی پیام داده ها.

تئوری. به طور کلی، نظریه ارتباطات تلاش می کند تا تولید اطلاعات، نحوه انتقال این اطلاعات، روش های مورد استفاده برای انتقال آن، و چگونگی ایجاد و به اشتراک گذاری معنا را توضیح دهد

حذف یک کلاس روی برگه "کلاس های من" در گوشه سمت راست بالا کلیک کنید. کلاسی را که می خواهید حذف کنید انتخاب کنید. روی دکمه «گزینههای کلاس» در سمت راست کلاس خود کلیک کنید، یک پنجره بازشو ظاهر میشود. روی دکمه قرمز "حذف کلاس" در پایین پنجره کلیک کنید

Hadoop و فریمورک های آن به زبان جاوا نوشته شده اند و جاوا برای توسعه دهنده هادوپ اجباری است. بدون داشتن اصول جاوا نمی توانید Hadoop را یاد بگیرید. دانش پایه جاوا برای شروع یادگیری شما خوب است

بنابراین، برای معنی دار کردن آن، می گوییم مخفف کپی ادبی است. البته ممکن است منطقی تر باشد اگر ما به سادگی اختصار را به چیز دیگری مانند cp برای «کپی ارائه شده» یا cf برای «کپی مبله» یا ct برای «کپی در» تغییر دهیم یا شاید فقط کلمه کپی را بنویسیم

اسکن های کریسمس نام خود را از مجموعه پرچم هایی گرفته اند که در یک بسته روشن می شوند. این اسکن ها برای دستکاری پرچم های PSH، URG و FIN هدر TCP طراحی شده اند. بنابراین به عبارت دیگر، اسکن Xmas به منظور شناسایی پورت های گوش دادن در یک سیستم هدف، یک بسته خاص ارسال می کند

اسناد فنی غالباً فونتهای درونی تنظیم میشوند. انتخاب های محبوب عبارتند از Palatino، Sabon، Minion، Caslon، Cambria و Garamond (یا فونت هایی که به آن ها مرتبط هستند). در میان فونتهای sans-serif، Helvetica و Calibri اغلب استفاده میشوند

اطلاعات رنگ #228b22 در فضای رنگی RGB، هگز #228b22 (همچنین به عنوان سبز جنگلی نیز شناخته میشود) از 13.3% قرمز، 54.5% سبز و 13.3% آبی تشکیل شده است. در حالی که در فضای رنگی CMYK از 75.5% فیروزه ای، 0% سرخابی، 75.5% زرد و 45.5% سیاه تشکیل شده است

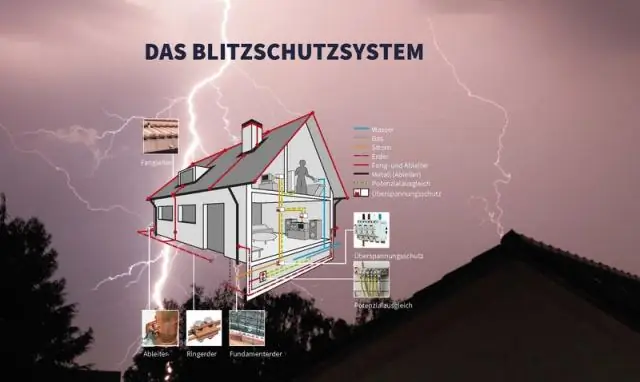

به دلیل ناتوانی محافظ های برق پلاگین برای محافظت از کل خانه، ما به شدت توصیه می کنیم که در حفاظت از برق کل خانه سرمایه گذاری کنید. این وسایل حفاظتی مستقیماً در جعبه قطع کننده مدار نصب می شوند تا از تک تک مدارهای خانه شما از جمله خطوط داده، تلفن و کابل محافظت کنند

تغییر نسخه محلی TypeScript پروژه را در VS Code باز کنید. نسخه TypeScript مورد نظر را به صورت محلی نصب کنید، به عنوان مثال npm install --save-dev [email protected]. باز کردن تنظیمات فضای کاری VS Code (F1 > تنظیمات فضای کاری باز) بهروزرسانی/درج «typescript.tsdk»: «./node_modules/typescript/lib»

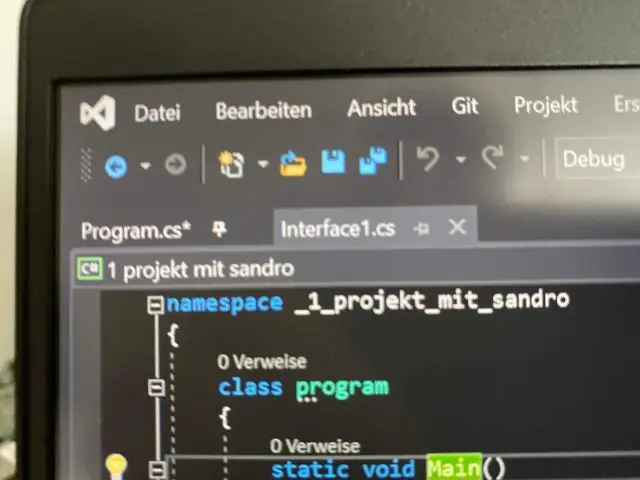

فضای نام Mvc شامل کلاسها و رابطهایی است که از الگوی MVC برای برنامههای کاربردی وب ASP.NET پشتیبانی میکنند. این فضای نام شامل کلاسهایی است که کنترلکنندهها، کارخانههای کنترلکننده، نتایج عملکرد، نماها، نماهای جزئی و کلاسورهای مدل را نشان میدهند. سیستم

روش های مختلفی برای طراحی شبکه با DMZ وجود دارد. فایروال دوم یا داخلی فقط به ترافیک از DMZ به شبکه داخلی اجازه می دهد. این امن تر در نظر گرفته می شود زیرا قبل از اینکه مهاجم بتواند به LAN داخلی دسترسی پیدا کند، دو دستگاه باید در معرض خطر قرار گیرند

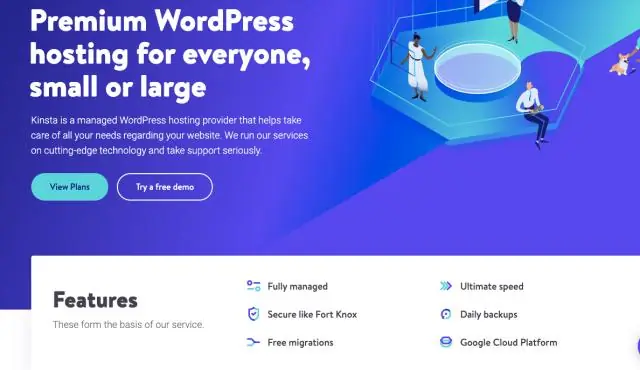

همانطور که قبلاً اشاره کردم، تفاوت اصلی بین یک برنامه میزبانی وردپرس و برنامه استاندارد میزبانی وب برای شرکت هاستینگ این است که آنها می دانند چه چیزی روی سرور خاصی اجرا می شود. از آنجایی که آنها می دانند چه چیزی اجرا می شود، می توانند سرور را پیکربندی کنند و منابع را به طور خاص برای وردپرس اختصاص دهند

هر فضای خالی را در صفحه اصلی لمس کنید و نگه دارید. روی ویجت ها ضربه بزنید. یک برنامه را انتخاب کنید و آن را روی صفحه اصلی بکشید. نماد برنامه با موفقیت اضافه شد. روی ویجت ها ضربه بزنید نماد حذف شدنی را در صفحه اصلی لمس کنید و نگه دارید. نماد را به سمت بالا بکشید. در Remove area توقف کنید. پس از خاکستری شدن نماد، آن را رها کنید تا از صفحه اصلی حذف شود

کاشی به طور فیزیکی به هر موردی متصل میشود و از طریق بلوتوث با دستگاه iOS یا Android جفت میشود تا موقعیت آن را کنترل کند. پس از فعالسازی، کاربران میتوانند از راه دور یک ردیاب کاشی را پینگ کنند تا مثلاً یک جفت کلید گمشده را پیدا کنند، یا با ویژگی منحصربهفرد Community Find Tile، یک کیف پول افتاده را پیدا کنند

Insignia Flex 10.1 NS-P10A7100 (32 گیگابایت) یک تبلت بزرگتر با صفحه نمایش 10 اینچی است. این تبلت دارای پردازنده اتم اینتل با 4 هسته است. بر روی سیستم عامل اندروید 6 اجرا می شود. 1 گیگابایت حافظه دارد و با حافظه داخلی 32 گیگابایت در دسترس است. برای فضای ذخیره سازی بیشتر می توانید یک کارت حافظه microSD اضافه کنید

برای یکی، احضاریهها فقط میتوانند توسط کلانترها، پاسبانها، معاونان، منشیهای دادگاه یا سرورهای فرآیند ارائه شوند. سایر بزرگسالان بالای 18 سال میتوانند در صورتی که در این پرونده دخیل نباشند و تا زمانی که حکم کتبی از دادگاه به آنها اجازه داده باشد، احضاریه ارائه کنند

1 پاسخ پروژه GitHub خود را شبیه سازی کنید. سی دی در آن کلون محلی. یک git --work-tree=/path/to/unzip/project diff انجام دهید تا بررسی کنید که zip شما با نسخه شبیه سازی شده از git hub تفاوتی دارد یا خیر: اگر اینطور است، git add و commit کنید. از سرگیری کار با کلون محلی (که یک git repo است)

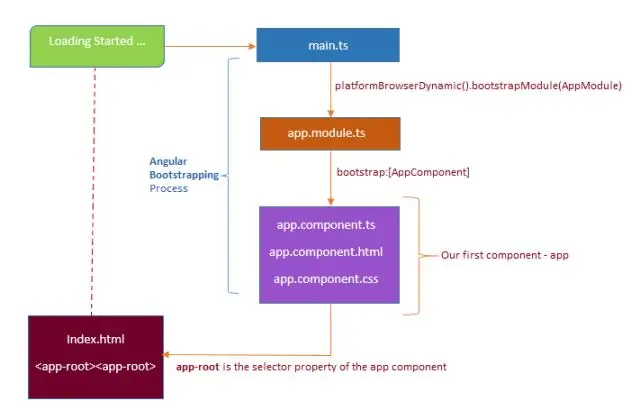

بوت استرپینگ تکنیکی برای مقداردهی اولیه یا بارگذاری برنامه Angular ما است. بیایید از طریق کدهای ایجاد شده در Create Your First Angular پروژه برویم و ببینیم در هر مرحله چه اتفاقی میافتد و AppComponent ما چگونه بارگذاری میشود و «برنامه کار میکند!» را نمایش میدهد

محافظ های برق در واقع از رایانه ها و سایر دستگاه های الکترونیکی در برابر نوسانات برق و صاعقه های دوردست محافظت می کنند، اما نمی توانند از آسیب نور مستقیم به دستگاه های متصل جلوگیری کنند

واقعیت افزوده فناوری است که بر روی الگوریتمهای تشخیص بینایی کامپیوتری کار میکند تا صدا، ویدئو، گرافیک و سایر ورودیهای مبتنی بر حسگر را بر روی اشیاء دنیای واقعی با استفاده از دوربین دستگاه شما تقویت کند